Аннотация. В статье рассматриваются вопросы настройки и функционального тестирования DFS сервера в среде Windows Server с акцентом на анализ уязвимостей и меры безопасности. Исследованы различные угрозы, атаки на Active Directory и метод DFSCoerce. Предложены практические рекомендации по защите инфраструктуры, такие как включение SMB Signing, отказ от NTLM. Проведено тестирование атаки DFSCoerce на Windows Server 2025, показана эффективность настройки политик для блокировки угроз.

Ключевые слова: файловая система, Active Directory, уязвимости, DFSCoerce, NTLM-relay.

Современные корпоративные инфраструктуры предъявляют высокие требования к производительности и безопасности систем хранения данных. Для обеспечения непрерывного доступа к файлам и их репликации между серверами Microsoft предлагает технологию Distributed File System (DFS). DFS позволяет объединить сетевые папки, хранящиеся на разных серверах в общую структуру, которая для пользователей выглядит как единое виртуальное дерево каталогов, доступное по общему UNC пути. Даже при изменении местоположения целевой папки, это не повлияет на доступ пользователей к ней [4], [5].

При неправильной конфигурации DFS могут возникнуть проблемы: задержки репликации, потеря данных, конфликты при изменении файлов. Поэтому важной задачей является не только корректная настройка системы, но и её функциональное тестирование и оценка безопасности.

Данный материал поможет читателям разобраться в принципах работы DFS, научиться правильно настраивать и тестировать сервер распределённой файловой системы, а также понять, как обеспечить её надёжность и безопасность в корпоративной инфраструктуре.

Объектом данного исследования являются системы хранения и репликации данных в корпоративных сетях, использующие технологию DFS. В качестве предмета исследования выступает процесс настройки, функционального тестирования и обеспечения безопасности DFS-сервера в инфраструктуре на базе Windows Server.

Целю данного исследования является проведение тестирования и эксперимента по измерению безопасности, анализ полученных результатов и разработка практических рекомендаций по повышению защищённости системы.

Безопасность сетевых служб Windows всегда была важной темой для исследований. Специалисты обнаружили несколько серьезных уязвимостей, которые позволяют злоумышленникам перехватывать учетные данные в корпоративных сетях. Появилась атака DFSCoerce, она работает через службу распределенной файловой системы DFS.

В различных статьях по настройке и безопасности DFS предлагают стандартные методы защиты: включить подпись SMB, отключить протокол NTLM, а также вести аудит безопасности. Что является классическим и рабочим методом против атаки DFSCoerce [8]. В рассмотренных статьях наиболее распространенным решением уязвимости к атаке DFSCoerce является полное отключение NTLM протокола [3], что может повлечь нарушение функционирования репликации DFS. Задача нашего эксперимента сохранить работоспособность файловой системы. Также в этих рекомендациях не рассматривается анализ защищенности Windows Server 2025 с точки зрения их устойчивости к атакам типа DFSCoerce по умолчанию.

Тип исследования: прикладное экспериментальное исследование, наблюдение (мониторинг), статистический анализ.

Выявлено, что система обладает улучшенной защитой благодаря включенному SMB Signing. Также предложена методика отключения NTLM с сохранением функционала репликации.

Результаты исследования

У DFS существует ряд различных уязвимостей [6]:

- Прямые уязвимости в компонентах DFS:

1.1. CVE-2024-30063: уязвимость удаленного выполнения кода

Обнаруженная уязвимость CVE-2024-30063 позволяла аутентифицированному злоумышленнику выполнить произвольный код на сервере DFS. Механизм атаки заключался в отправке специально сформированного запроса к уязвимой службе DFS, что при успешной эксплуатации предоставляло злоумышленнику права уровня SYSTEM. Уязвимость затрагивала все основные версии Windows Server, включая Server 2022, и была устранена в рамках ежемесячного цикла обновлений безопасности. Для Windows Server 2025 данная уязвимость не актуальна, поскольку была исправлена до его выпуска.

- Косвенные угрозы через компрометацию Active Director

2.1. CVE-2021-42287/CVE-2021-42278 («NoPAC»)

Комбинация уязвимостей в реализации протокола Kerberos, известная как «NoPAC», позволяла злоумышленнику выдать себя за контроллер домена. Атака состояла из двух этапов: создания учетной записи компьютера в домене и ее последующего переименования для имитации контроллера домена. Хотя уязвимость не затрагивает напрямую компоненты DFS, компрометация домена предоставляет полный контроль над DFS-инфраструктурой

2.2. CVE-2025-21293: уязвимость повышения привилегий в AD

Недавно обнаруженная уязвимость в доменных службах Active Directory демонстрирует сохраняющуюся актуальность угроз, связанных с компрометацией базовой инфраструктуры. CVE-2025-21293 позволяет локальному пользователю на контроллере домена повысить свои привилегии до уровня SYSTEM.

- Атаки на архитектурном уровне

Наиболее устойчивыми и сложными для устранения являются угрозы, связанные с архитектурными особенностями DFS и используемых протоколов.

3.1. DFSCoerce: атака принудительной аутентификации

DFSCoerce представляет собой методику атаки, использующую легитимные механизмы удаленного вызова процедур (RPC) в службах DFS. Атака заключается в принуждении сервера DFS к аутентификации на подконтрольном злоумышленнику ресурсе с использованием устаревшего протокола NTLM. Перехваченные учетные данные могут быть использованы для атак типа Pass-the-Hash или NTLM Relay

3.2. Угрозы целостности данных через репликацию DFS

Компрометация одного из серверов в группе репликации DFS создает угрозу целостности данных во всей инфраструктуре. Злоумышленник может модифицировать файлы, которые будут автоматически реплицированы на все остальные серверы, что может быть использовано для распространения вредоносного ПО или саботажа.

Методы защиты DFS инфраструктуры

- Защита от уязвимостей удаленного выполнения кода (CVE-2024-30063)

Установка регулярных обновлений безопасности, минимизация поверхности атаки через отключение неиспользуемых компонентов DFS и строгое сетевое экранирование снижают риски эксплуатации.

- Противодействие атакам на Active Directory

Предлагается выполнить следующие действия: своевременное обновление контроллеров домена, настройка детального аудита операций с учетными записями, ограничение интерактивного доступа к контроллерам домена только для административных учетных записей.

- Защита от атак принудительной аутентификации

Обязательное включение SMB Signing блокирует NTLM Relay-атаки. Поэтапный отказ от NTLM в пользу Kerberos и мониторинг подозрительных RPC-запросов нейтрализуют угрозы типа DFSCoerce.

- Обеспечение целостности репликации

Мониторинг изменений в папках репликации и сегментация сетевого трафика через выделенные VLAN защищают от компрометации данных. Также обязательно регулярное резервное копирование конфигурации и данных.

Настройка DFS сервера

Файловая система включается в себя пространство имен и репликацию. Поэтому необходимо их настроить

На Serv1 зайдем в Server Manager и выберем Add Roles and Features Wizard. Выберем Role-based install и добавим DFS Namespace и DFS Replication и установим их. На Serv2 таким же образом установим только DFS Replication.

После установки переходим в DFS Management и добавляем пространство имен. В качестве сервера выберем Serv1, у нас будет пространство имен на основе домена с именем REPO. Создадим его [2].

Далее создадим многофункциональную группу репликации с именем PDQ-REPO и добавим наши два сервера. На этапе выбора топологии добавим полную сетку, это значит, что обновление Serv1 появится на Serv2 и наоборот. Serv1 будет Primary Member. После этого можно будет создать и добавить общую папку с именем REPO.

Функциональное тестирование

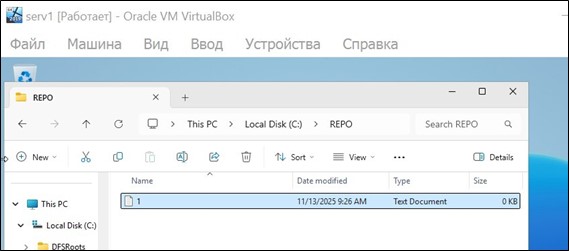

Проверим функционал DFS. Создадим текстовый документ на serv1 (см. рисунок 1).

Рис. 1. Создание документа на serv1

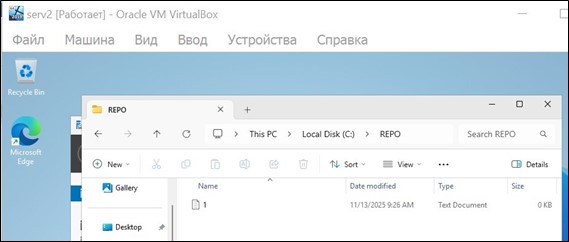

И убедимся, что он появился на serv2 (см. рисунок 2).

Рис. 2. Проверка его появления на serv2

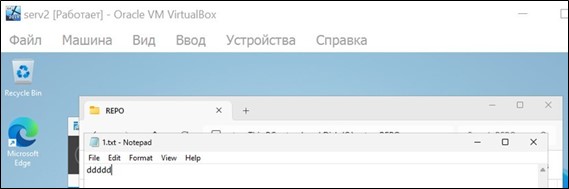

Отредактируем его на serv2 (см. рисунок 3).

Рис. 3. Редактирование на serv2

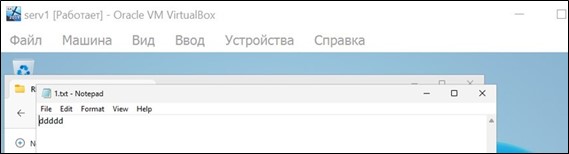

И проверим изменения на serv1 (см. рисунок 4).

Рис. 4. Проверка изменений

Атака на DFS сервер

DFSCoerce – это кибератака, которая заставляет сервер автоматически аутентифицироваться на подконтрольном злоумышленнику сервере. Атака на NTLM-ретранслятор Windows, которая использует распределённую файловую систему MS-DFSNM для получения контроля над Windows-доменом. Эта атака универсальна для всех версий Windows Server, имеет общедоступные инструменты использования, поэтому DFSCoerce довольно распространена и актуальна [1].

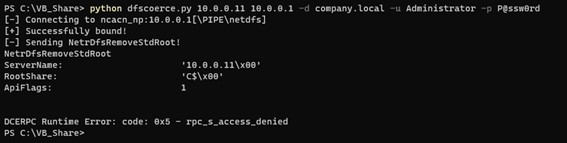

Попробуем провести эту атаку на Windows Server 2025, посмотреть на степень защищенности сервера по умолчанию и предпринять меру по улучшению защиты (см. рисунок 5).

Рис. 5. DFSCoerce

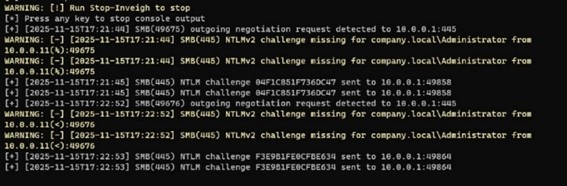

Можем заметить ошибку access_denied, это значит, что у атакующей машины нет прав и система защищена, атака заблокирована. Но теперь проверим хэш, который может передаваться несмотря на то, что атака не прошла (см. рисунок 6) [7].

Рис. 6. Просмотр хэша

Можно сделать вывод, что несмотря на видимую в логах активность NTLM-аутентификации, инцидент не представляет угрозы: сообщение «NTLMv2 challenge missing» прямо указывает на отсутствие ответа на вызов, что означает, что критический компонент для формирования хэша пароля так и не был передан.

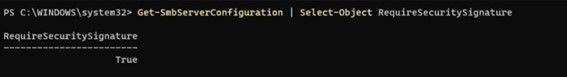

Также можем заметить, что присутствует включение SMB Signing на сервере, которое автоматически блокирует любые попытки NTLM Relay и Pass-the-Hash, разрывая соединение до проверки учетных данных. Таким образом, в логах наблюдаются лишь следы заблокированной попытки атаки, а не компрометации, что подтверждает эффективность защитных механизмов Windows Server 2025 по умолчанию (см. рисунок 7).

Рис. 7. Проверка работы SMB

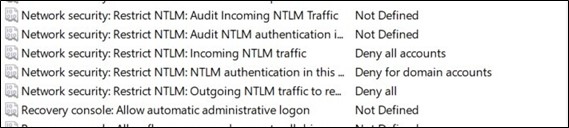

Чтобы окончательно заблокировать атаку DFSCoerce и полностью исключить возможность передачи хэша, следует отключить NTLM-аутентификации.

Для того, чтобы важные для нас функции сохраняли работу, необходимо в пункте NTLM authentication выбрать Deny for domain accounts (см. рисунок 8).

Рис. 8. Настройка NTLM

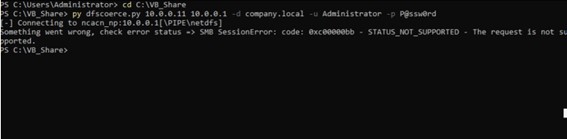

Проведем еще раз атаку и посмотрим на результат (см. рисунок 9).

Рис. 9. Результат DFSCoerce

Можно заметить вывод ошибки: STATUS_NOT_SUPPORTED, это значит, что DFSCoerce не прошла. Теперь сервера полностью защищены от атаки DFSCoerce.

Результаты исследования

Была успешно проведена настройка DFS на Windows Server 2025, результат настройки подкреплен функциональным тестированием: создание и редактирование файлов на компьютерах.

Проведена атака DFSCoerce в целях проверки степени защищенности Windows Server 2025. Просмотрен передаваемый на атакующий компьютер хэш, сделаны выводы о встроенной безопасности серверов этого года. Для окончательной защищенности серверов были предложены полные меры по блокировки атаки DFSCoerce.

Направление дальнейших исследований

- Анализ других встроенных защит Windows Server

- Анализ влияния различных настроек безопасности на функционал DFS репликации.

- Создание комплексной методики проверки безопасности DFS-инфраструктуры.

- Сравнение безопасности DFS с другими решениями для распределенного хранения.

Список литературы:

- DFSCoerce – новая атака, позволяющая получить контроль над Windows-доменом // anti-malware.ru (сайт), 2022. (дата обращения: 25.10.2025).

- Инструкция по установке и настройке DFS и DFS Replication в домене Active Directory // 1cloud.ru (сайт), 2023. (дата обращения: 25.10.2025).

- Новая NTLM relay атака позволяет злоумышленникам захватывать Windows-домены // securitylab.ru (сайт), 2022. (дата обращения: 25.10.2025).

- Обзор пространств имен DFS // Microsoft (сайт), 2025. (дата обращения: 25.10.2025).

- Обзор репликации DFS // Microsoft (сайт), 2025. (дата обращения: 25.10.2025).

- Уймин А.Г. Сетевое и системное администрирование. Демонстрационный экзамен КОД 1.1: учебно-методическое пособие для СПО. 3-е издание, стереотипное. СПб.: Издательство «Лань», 2022. 480 с.

- How to Detect DFSCoerce / Praetorian / praetorian.com (сайт), 2026. (дата обращения: 11.01.2026).

- New DFSCoerce NTLM Relay attack allows Windows domain takeover // bleepingcomputer.com (сайт), 2022. (дата обращения: 25.10.2025).

Configuration and functional testing of a DFS server. Security issues

Bubnova P.O.,

bachelor of 3 course of the Gubkin University (National University of Oil and Gas), Moscow

Coauthor:

Bessonova D.S.,

bachelor of 3 course of the Gubkin University (National University of Oil and Gas), Moscow

Abstract. The article addresses the configuration and functional testing of a DFS server in a Windows Server environment, focusing on vulnerability analysis and security measures. Various threats, attacks on Active Directory, and the DFSCoerce method are examined. Practical recommen-dations for infrastructure protection are proposed. Testing of the DFSCoerce attack on Windows Serv-er 2025 was conducted, demonstrating the effectiveness of policy configuration for threat mitigation.

Keywords: file system, Active Directory, vulnerabilities, DFSCoerce, NTLM relay.

References:

- DFSCoerce – a New Attack Allowing Control over a Windows Domain [Electronic resource] // anti-malware.ru (website), 2022. (date of the address: 25.10.2025).

- Installation and Configuration Guide for DFS and DFS Replication in an Active Directory Domain // 1cloud.ru (website), 2023. (date of the address: 25.10.2025).

- A New NTLM Relay Attack Enables Malicious Actors to Seize Windows Domains // securitylab.ru (website), 2022. (date of the address: 25.10.2025).

- Overview of DFS Namespaces // Microsoft (website), 2025. (date of the address: 25.10.2025).

- Overview of DFS Replication // Microsoft (website), 2025. (date of the address: 25.10.2025).

- Uimin A.G. Network and System Administration. Demonstration Exam Code 1.1: A Teaching Guide for Secondary Vocational Education / 3rd edition, stereotyped. Saint Petersburg: Lan Publishing House, 2022. 480 p.

- How to Detect DFSCoerce / Praetorian / praetorian.com (website), 2026. (date of the address: 11.01.2026).

- New DFSCoerce NTLM Relay attack allows Windows domain takeover // bleepingcomputer.com (website), 2022. (date of the address: 25.10.2025).